蓋蒂圖片社

間諜軟體和漏洞利用賣家的批評者長期以來一直警告說,商業監控供應商(CSV) 出售的高級駭客技術代表著一種全球性的危險,因為它們不可避免地會落入惡意方手中,即使CSV承諾它們將僅用於目標攻擊已知的罪犯。週四,Google分析師發現代表克里姆林宮工作的間諜使用的漏洞與間諜軟體製造商 Intellexa 和 NSO Group 出售的漏洞“相同或驚人相似”,並提供了支持批評的證據。

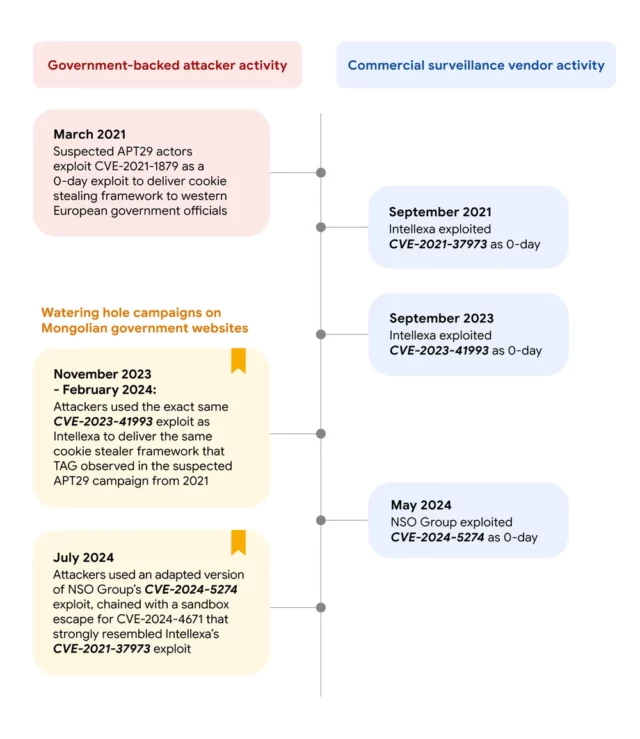

該駭客組織的名稱包括 APT29、Cozy Bear 和 Midnight Blizzard,被廣泛評估為代表俄羅斯對外情報局 (SVR) 工作。追蹤民族國家駭客行為的Google威脅分析小組的研究人員週四表示,他們觀察到 APT29 使用的漏洞與商業漏洞賣家以色列 NSO 集團和愛爾蘭 Intellexa 首次使用的漏洞相同或非常相似。在這兩種情況下,商業監控供應商的漏洞首先被用作零日漏洞,這意味著漏洞尚未公開且沒有可用的修補程式。

相同或驚人相似

TAG 表示,一旦針對這些漏洞的修補程式可用,APT29 就會利用水坑攻擊中的漏洞,透過在目標經常造訪的網站上秘密植入漏洞來感染目標。 TAG 表示,APT29 使用的漏洞利用時間為 n 天,其目標是最近已修復但尚未被用戶廣泛安裝的漏洞。

「在水坑活動的每次迭代中,攻擊者使用的漏洞與 CSV、Intellexa 和 NSO Group 的漏洞相同或驚人相似,」TAG 的 Clement Lecigne 寫道。 「我們不知道攻擊者是如何獲得這些漏洞的。顯而易見的是,APT 攻擊者正在使用最初被 CSV 用作 0day 的 nday 漏洞。

Lecigne 表示,在一個案例中,TAG 觀察到 APT29 損害了蒙古政府網站 mfa.gov[.]mn 和 Cabinet.gov[.]mn 並植入一個加載利用 CVE-2023-41993 代碼的鏈接,CVE-2023-41993 是 WebKit 瀏覽器引擎中的一個嚴重缺陷。俄羅斯特工利用 11 月加載到網站上的漏洞竊取瀏覽器 cookie,以存取他們希望入侵的目標的線上帳戶。谷歌分析師表示,APT29 漏洞利用與 Intellexa 在 CVE-2023-41993 修復之前於 2023 年 9 月使用的漏洞「使用了完全相同的觸發器」。

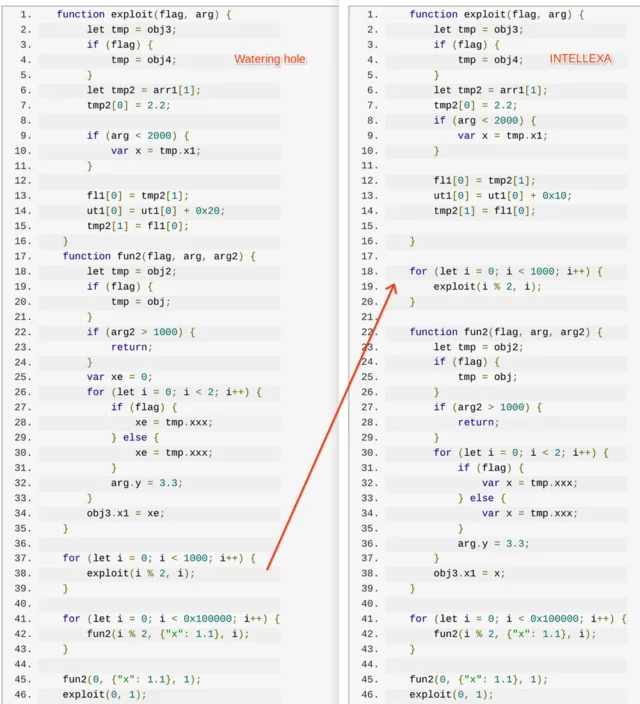

Lucigne 提供了下圖,顯示了每次攻擊中使用的程式碼的並排比較。

Google標籤

今年 2 月,APT29 在蒙古政府網站 mga.gov 的水坑攻擊中再次使用了相同的漏洞[.]百萬。

2024 年 7 月,APT29 對 mga.gov 發動了新的 cookie 竊取攻擊[.]我。它利用了 Google Chrome 中的兩個 nday 漏洞 CVE-2024-5274 和 CVE-2024-4671。 Lucigne 表示,APT29 的 CVE-2024-5274 漏洞是 NSO Group 在 2024 年 5 月使用的版本的稍微修改版本,當時它還是一個零日漏洞。同時,CVE-2024-4671 的漏洞與 CVE-2021-37973 有許多相似之處,CVE-2021-37973 是 Intellexa 先前用來逃避 Chrome 沙箱保護的漏洞。

攻擊的時間線如下圖所示:

Google標籤

如前所述,目前尚不清楚 APT29 如何獲得這些漏洞。可能性包括:CSV 的惡意內部人員或使用 CSV 的經紀人、竊取程式碼的駭客或直接購買。兩家公司都承諾只向被認為具有良好世界聲譽的國家的政府出售漏洞來捍衛自己的業務。 TAG 發現的證據表明,儘管有這些保證,這些漏洞仍然落入政府支持的駭客組織手中。

Lucigne 寫道:“雖然我們不確定可疑的 APT29 攻擊者是如何獲取這些漏洞的,但我們的研究強調了商業監控行業最初開發的漏洞在多大程度上擴散到了危險的威脅攻擊者。”

/cdn.vox-cdn.com/uploads/chorus_asset/file/25630244/ss_2c4b9f2614e2b4344ee7734649fe126550fe5c65.jpg?w=768&resize=768,0&ssl=1)